Byl pojmenován nový předplatitelský malware pro Android flippy Byl objeven v Obchodě Google Play a od roku 2022 nashromáždil více než 620 000 stažení.

Kaspersky identifikoval 11 aplikací na oficiální frontě App Store a uvedl, že malware se maskoval jako legitimní aplikace pro úpravu fotografií, balíčky tapet pro fotoaparáty a smartphony. Aplikace byly od té doby smazány.

Operace se zaměřuje hlavně na uživatele z Thajska, i když telemetrická data shromážděná ruskou firmou zabývající se kybernetickou bezpečností odhalila oběti v Polsku, Malajsii, Indonésii a Singapuru.

Aplikace také nabízejí funkce, které slibují, že se vyhnou vyhlášení varovných vlajek, ale skrývají svůj skutečný účel. Seznam problematických aplikací je následující –

- Beauty Camera Plus (com.beauty.camera.plus.photoeditor)

- Beauty Photo Camera (com.apps.camera.photos)

- Editor fotografií na hubnutí krásy (com.beauty.slimming.pro)

- Graffiti konečky prstů (com.draw.graffiti)

- Editor fotoaparátu GIF (com.gif.camera.editor)

- HD 4K tapety (com.hd.h4ks.wallpaper)

- Impressionism Pro Camera (com.impressionism.prozs.app)

- Microclip Video Editor (com.microclip.vodeoeditor)

- Noční režim pro profesionální fotoaparát (com.urox.opixe.nightcamreapro)

- Photo Camera Editor (com.toolbox.photoeditor)

- Editor fotografických efektů (com.picture.pictureframe)

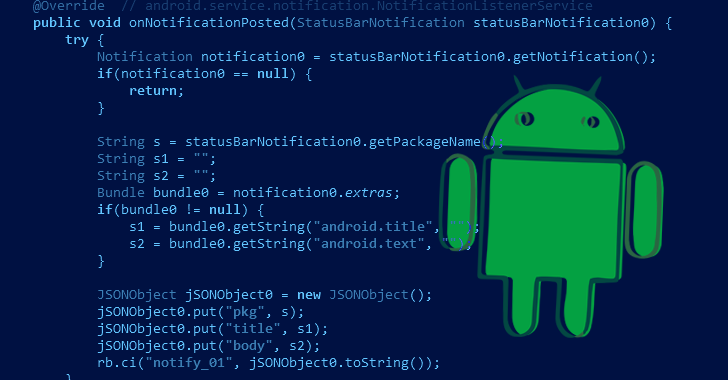

„Když se aplikace spustí, načte se vysoce obskurní nativní knihovna obsahující škodlivý dropper, který dešifruje a spustí užitečné zatížení aplikačních prostředků,“ řekl Dmitrij Kalinin, výzkumník společnosti Kaspersky. Řekl.

Užitná část je navržena tak, aby se připojila ke vzdálenému serveru a přenesla informace o napadeném zařízení (například mobilní kód země a kód mobilní sítě), načež server odpoví stránkou s placeným předplatným.

Malware poté otevře stránku v neviditelném okně webového prohlížeče a pokusí se přihlásit jménem uživatele zneužitím jeho oprávnění k přístupu k oznámením a získání potvrzovacího kódu potřebného k dokončení kroku.

Na znamení, že se Fleckpe aktivně vyvíjí, přenesly poslední verze malwaru většinu škodlivých funkcí do původní knihovny ve snaze vyhnout se detekci bezpečnostními nástroji.

Přečtěte si, jak zastavit ransomware pomocí ochrany v reálném čase

Připojte se k našemu webináři a zjistěte, jak zastavit útoky ransomwaru v jejich stopách pomocí ochrany MFA a servisního účtu v reálném čase.

„Uživatel nyní pouze zachycuje oznámení a vykresluje webové stránky a funguje jako most mezi nativním kódem a součástmi Androidu, které jsou nutné pro nákup předplatného,“ poznamenal Kalinin.

„Na rozdíl od původní knihovny se užitečné zatížení nepřibližuje riskantním schopnostem, ačkoli zákeřní aktéři přidali do nejnovější verze nějaké zmatky v kódu.“

Není to poprvé, co byl v Obchodě Google Play nalezen předplatitelský malware. Fleckpe se připojuje k dalším rodinám, jako je Joker (aka chléb nebo Jocker) a Harleykterá sdílí infikovaná zařízení s nechtěnými prémiovými službami a provádí fakturační podvody.

Ačkoli takové aplikace nejsou tak nebezpečné jako spyware nebo finanční trojské koně, mohou za ně být účtovány neoprávněné poplatky a jejich provozovatelé je mohou znovu použít ke shromažďování široké škály citlivých informací a sloužit jako vstupní body pro zákeřnější malware.

Zjištění jsou další známkou toho, že aktéři hrozeb nadále objevují nové způsoby, jak infiltrovat oficiální tržiště aplikací, aby rozšířili své kampaně, což vyžaduje, aby uživatelé byli opatrní při stahování aplikací a udělování oprávnění jim.

„Zvyšující se sofistikovanost trojských koní jim umožnila obejít mnoho anti-malwarových skenů implementovaných na tržištích a zůstat po dlouhou dobu neodhaleni,“ řekl Kalinin.

„Unapologetický analytik. Rozzuřeně skromný kávový evangelista. Hráč. Nelze psát s boxerskými rukavicemi. Student. Podnikatel.“

You may also like

-

Star Wars Jedi Survivor se cítí silný, protože Game Pass posílí hráče na Xboxu o 570 %

-

Nové hlasové emotikony Google pro Android obsahují tlačítko Prd

-

Fotky Google usnadní skrytí někoho ze vzpomínek

-

'Helldivers 2' Termicide selže a vytváří 'Superkolonii'

-

Úniky Nintendo Switch 2 odhalují novou velikost obrazovky a také aktualizaci zpětné kompatibility